PROZESSAUTOMATISIERUNG & DIGITALISIERUNG

Sicherheit für die Anwender, Arbeit für die Produkthersteller

Cyber Resilience Act:

Das europäisches Sicherheitsgesetz

Täglich werden Cyber-Angriffe auf Bürgerinnen und Bürger sowie Unternehmen und Behörden erfolgreich durchgeführt – teilweise mit erheblichen Schäden. Deshalb soll sich die Situation auf nationaler und europäischer Ebene durch neue Gesetze verbessern. Eines davon ist der Cyber Resilience Act, an dem die EU-Kommission gerade arbeitet.

Die Anlagenbetreiber sind durch rechtliche Bestimmungen wie der NIS-Richtlinie (Network and Information System) oder dem deutschen IT-Sicherheitsgesetz betroffen. In Zukunft kommt der geplante Cyber Resilience Act (CRA) hinzu, der verbindliche Vorgaben an die Cyber Security von Produkten umfasst. Der Entwurf des CRA wurde im September 2022 veröffentlicht. Die folgenden Überlegungen beziehen sich auf dieses Konzept, das endgültige Gesetz könnte also noch Überarbeitungen enthalten. Darüber hinaus bietet dieser Artikel lediglich eine grobe Zusammenfassung der komplexen Thematik.

Der Cyber Resilience Act wirkt sich auf alle „Produkte mit digitalen Elementen“ aus, die Kommunikationsfähigkeiten haben. Er deckt damit sowohl Hardware als auch Software ab. Der CRA orientiert sich am New Legislative Framework, macht folglich verbindliche Vorgaben, die beim Inverkehrbringen von Produkten einzuhalten sind. Produkte, die diesen Regeln entsprechen, tragen ein CE-Kennzeichen. Im Umkehrschluss bedeutet dies, dass nicht-konforme Produkte nicht mehr in Verkehr gebracht werden dürfen. Die Aussage gilt ebenfalls für Bestandsprodukte: Werden die Cyber-Security-Anforderungen nicht erfüllt, muss der Anbieter deren Verkauf einstellen.

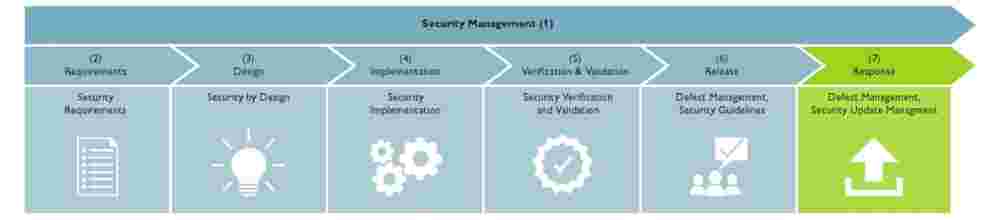

Prozessanforderungen

Der notwendige sichere Entwicklungsprozess wird durch die Pflicht zur Behandlung von Schwachstellen ergänzt. Diese müssen „unverzüglich“ behoben werden, zum Beispiel durch die Bereitstellung von Sicherheitsaktualisierungen. Eine solche Pflicht erstreckt sich über die Dauer von fünf Jahren und muss für die Kunden kostenfrei sein. Ebenso sind die Hersteller verpflichtet, die Produkte für diesen Zeitraum aktiv auf Schwachstellen zu untersuchen. Der CRA führt zudem neue Meldepflichten ein. Erfährt der Hersteller, dass Schwachstellen in Produkten aktiv ausgenutzt werden, muss er das an die europäische Behörde ENISA (European Union Agency for Cybersecurity) melden. Gleiches gilt, wenn er Angriffe auf sein Unternehmen feststellt, welche die Security der Produkte betreffen könnten, etwa durch Manipulation von Downloadbereichen.

Einbindung in eine andere Produktregulierung

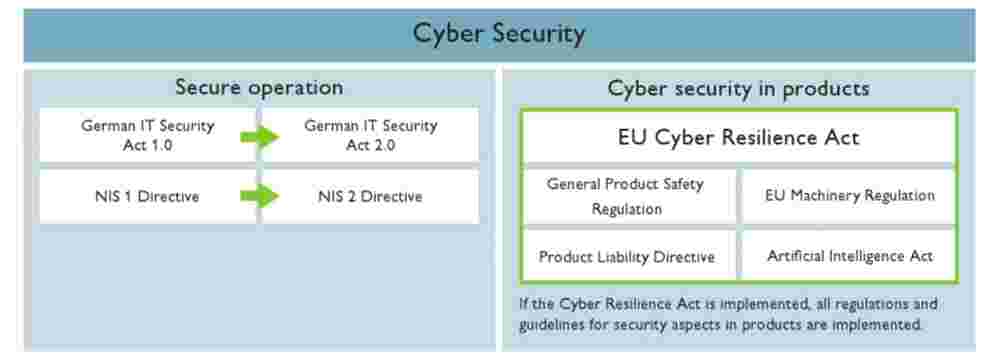

Der Entwurf zum Cyber Resilience Act enthält auch Artikel, die die Wechselwirkung mit anderen Gesetzen tangieren. Hierdurch soll sichergestellt werden, dass Security-Anforderungen abgestimmt und nicht widersprüchlich sind.

Sanktionen

Die Befolgung der Vorgaben des CRA wird im Rahmen der Marktüberwachung stattfinden. Bei einer Nichterfüllung können die Behörden eine Nachbesserung oder den Rückruf des Produkts verlangen. Ferner lassen sich Bußgelder von bis zu 15 Millionen Euro oder 2,5 Prozent des weltweiten Jahresumsatzes verhängen.

ISMS weiterhin erforderlich

Der Cyber Resilience Act wird die Cyber-Sicherheit erheblich verbessern. Eine höhere Cyber Security lediglich der Produkte reicht dennoch nicht aus. Zudem müssen die Produkte sicher eingerichtet und betrieben werden. Im professionellen Einsatz wird also weiterhin ein Informationssicherheits-Managementsystem (ISMS) benötigt, das ebenfalls die erforderlichen organisatorischen Maßnahmen berücksichtigt. Zu diesem Zweck hat die EU gerade die Richtlinie Network and Information System (NIS) in der zweiten Version veröffentlicht, die ebenso neue oder erweiterte gesetzliche Anforderungen stellt. Die Weiterentwicklung des Gesetzentwurfs wird daraufhin zu beobachten sein, wie der Gesetzgeber auf die oben genannten und zusätzlichen Herausforderungen eingeht.

Sichere Produkte, Applikationslösungen und Dienstleistungen

Phoenix Contact ist seit vielen Jahren im Bereich der industriellen Cyber Security aktiv. Dabei verfolgt das Unternehmen den Ansatz einer 360-Grad-Security, der sichere Produkte als wesentliches Element berücksichtigt. Sichere Produkte werden in einem sicheren Prozess gemäß IEC 62443-4-1 entwickelt und erfüllen die Anforderungen an Security-Funktionen nach IEC 62443-4-2. Die Behandlung von Schwachstellen geschieht über das PSIRT-Team (Product Security Incident Response Team). Vor diesem Hintergrund ist Phoenix Contact gut hinsichtlich der Beachtung der neuen gesetzlichen Anforderungen aufgestellt. Gleichzeitig bietet das Unternehmen seinen Kunden sichere Applikationslösungen und Dienstleistungen an. Der TÜV Süd hat die entsprechenden Cyber-Security-Prozesse gemäß IEC 62443 als unabhängige Stelle zertifiziert.